IPsec Road Warrior/Mobile Client How-To – PFSenseDocs /

http://doc.pfsense.org/index.php/IPsec_Road_Warrior/Mobile_Client_How-To

といっても上記参考サイトのままですが。

とりあえずpfsense側の設定から。

確認環境:

- 2.1-BETA1 (i386)

- built on Tue May 14 00:01:42 EDT 2013

- FreeBSD 8.3-RELEASE-p8

pfSense側の設定

1. pfsenseにログインする。

2. [VPN]-[IPsec]の[Tunnels]タブから、「Enable IPsec」にチェックを入れる。

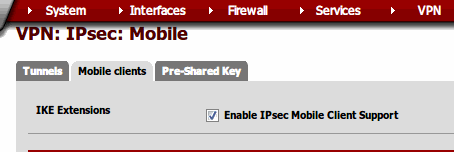

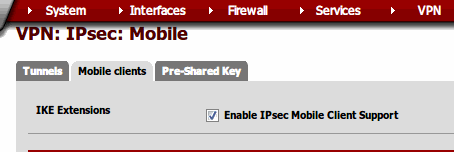

3. [VPN]-[IPsec]の[Mobile Clients]タブから、「IKE Extensions」の「Enable IPsec Mobile Client Support」にチェックを入れる。

4. [VPN]-[IPsec]の[Tunnels]タブから、Phase 1のエントリーを追加する。設定内容については画像を参照。

- Interface : (WAN interface)

- Authentication method : Mutual PSK

- Negotiation Mode : Aggressive

- Server Identifier : My IP Address

- Encryption Algorithm : 3DES

- Hash Algorithm : SHA1

- DH Key Group : 2

- Lifetime : 86400

- Authentication Method : Pre-Shared Key

5. [VPN]-[IPsec]の[Tunnels]タブから、Phase 2のエントリーを追加する。設定内容については画像を参照。

- Protocol : ESP

- Encryption Algorithms : 3DES, AES(AUTO)

- Hash Algorithms : SHA1, MD5

- PFS Key Group : Off

- Lifetime : 3600

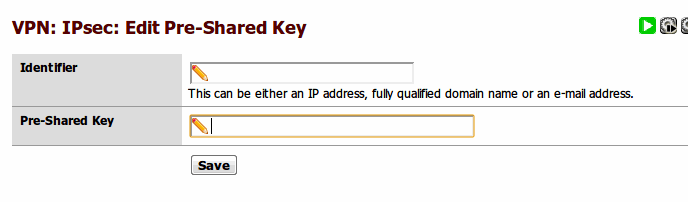

6.[VPN]-[IPsec]の[Pre-shared Keys]タブを選択し、共有鍵を追加する。

- Identifier : 一意に識別できるもの(ドキュメントに従うとメールアドレスなど)

- Pre-shared Key : 共有鍵となるのでなるべく複雑なもので。

7. 「Apply changes」をクリックする。

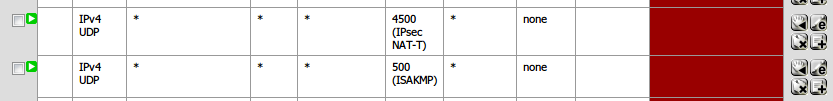

8. [Firewall]-[rules]からWAN側のインターフェースに以下のルールを追加する。

Windows PCの設定

次にVPNクライアントソフトを導入する。今回はShrew VPN Clientを使用します。

Shrew Soft Inc : RECENT NEWS /

https://www.shrew.net/home

確認環境:

Windows 8 Pro(x64)

1. Shrew VPN Clientをインストールする。

2. 「VPN Access Manager」を起動する。

3. 「Add」をクリックする。

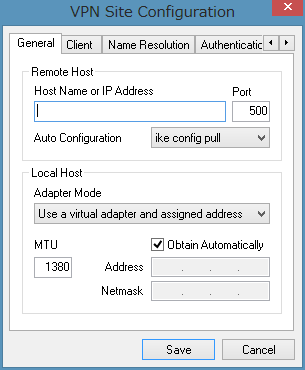

4. [General]タブを以下のようにする。

- Host: Port: 500

- Auto: Disabled

- Adapter: Use virtual adapter and assigned address

- Address: (適当なIPアドレス。例えば192.168.111.xx)

- Netmask: 255.255.255.0

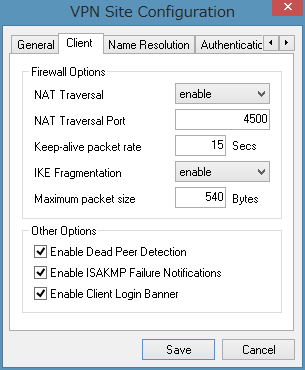

5. [Client]タブを以下のようにする。

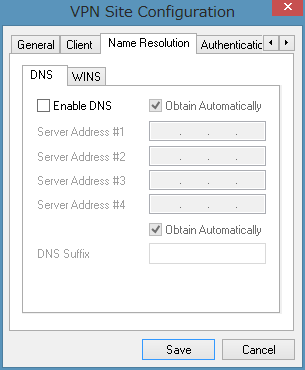

6. [Name Resolution]タブを以下のようにする。

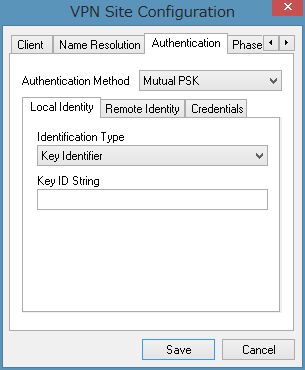

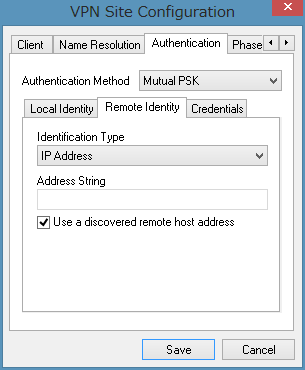

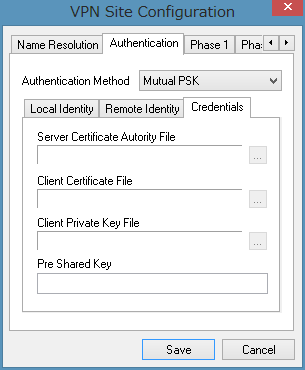

7. [Authentication]タブを以下のようにする。

- Authentication Method: Mutual PSK

- Local Identity:

- Type: Key Identifier

- Key ID: pfsenseの共有鍵で設定したID

- Remote Identity:

- Type: IP Address

- 「Use Discovered remote host address」にチェックを入れる

- Credentials:

- Pre Shared Key:pfsenseで設定した共有鍵

8. [Phase 1]タブは以下のようにする。

- Exchange Type: aggressive

- DH Exchange: Group 2

- Cipher Algorithm: 3DES

- Hash Algorithm: SHA1

- Key Life Time: 86400

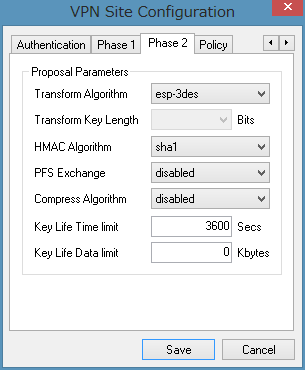

9. [Phase 2]タブは以下のようにする。

- Transform Algorithm: esp-3des

- HMAC Algorithm: SHA1

- PFS: Disabled

- Compress: disabled

- Key Life Time: 3600

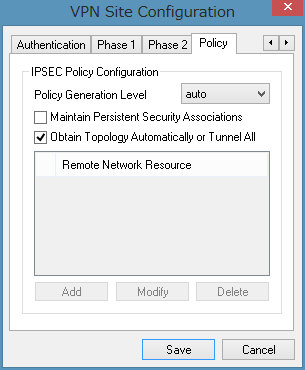

10. [Policy]タブは以下のようにする。

11. [SAVE]を選択する。

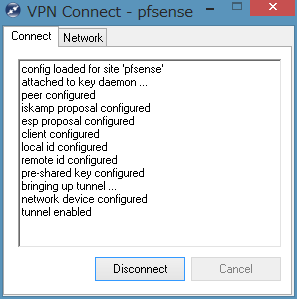

12. 作成したVPN Profileを選択し、[Connect]をクリックする。

13. [Connect]をクリックし、logに「tunnel enabled」のメッセージが出力されることを確認する。

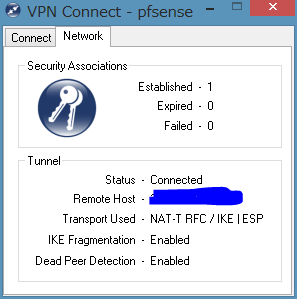

14. [Network]タブをクリックし、問題なく接続されていることを確認する。

15. 内部への疎通確認などを行い、問題がないことを確認する。

とりあえず自宅環境では接続できることを確認していますが、問題があるような記述、設定内容がありましたらご指摘いただけますと助かります。