Microsoft定例のWindows Updateの日が来ていました。

主な注意点

- 2020 年 10 月の定例リリースに公開された Windows 10 Setup に関する脆弱性情報 CVE-2020-16908 に対するセキュリティ更新プログラムのリリースはありません。サポート対象の機能更新プログラムのバンドルを更新し、本脆弱性への対応を行っています。詳細は脆弱性情報をご参照ください。

- 2020 年 10 月の定例リリースには、ブラウザに関する脆弱性情報の公開は含まれていません。そのためブラウザへの新規のセキュリティ修正はありません。

- 2020 年 10 月 13 日 (米国時間) を持ちまして、Office 2010/Office 2010 for Mac/Exchange 2010 のサポートが終了となります。Office 2010 向けには 10 月の定例リリースで最新のセキュリティ更新プログラムを公開しています。サポート終了製品をご利用の場合は、最新のセキュリティ更新プログラムを適用するとともに、サポートされているバージョンへの早めの移行をお勧めします。詳しくは、サポート終了に関する製品サイトをご参照ください。

- UAC が有効になっているサーバー上で、Exchange 向けの更新プログラムを標準モード (管理者権限ではなく) で手動でインストールした際に、いくつかのファイルが正しく更新されず、OWA や ECP が正常に動作しない可能性があります。管理者権限で更新プログラムをインストールすることをお勧めします。詳細は、サポート技術情報 4581424 をご参照ください。

- セキュリティ更新プログラム ガイドのポータルを新しく刷新する計画があります。いち早く新しい UI を検証したいお客様は https://msrc.microsoft.com/update-guide にてご確認いただけます。なお API で提供している CVRF ドキュメントに変更はありません。詳細は、MSRC ブログをご参照ください。

2020 年 10月のセキュリティ更新プログラム

| 製品ファミリ | 最大深刻度 | 最も大きな影響 | 関連するサポート技術情報またはサポートの Web ページ |

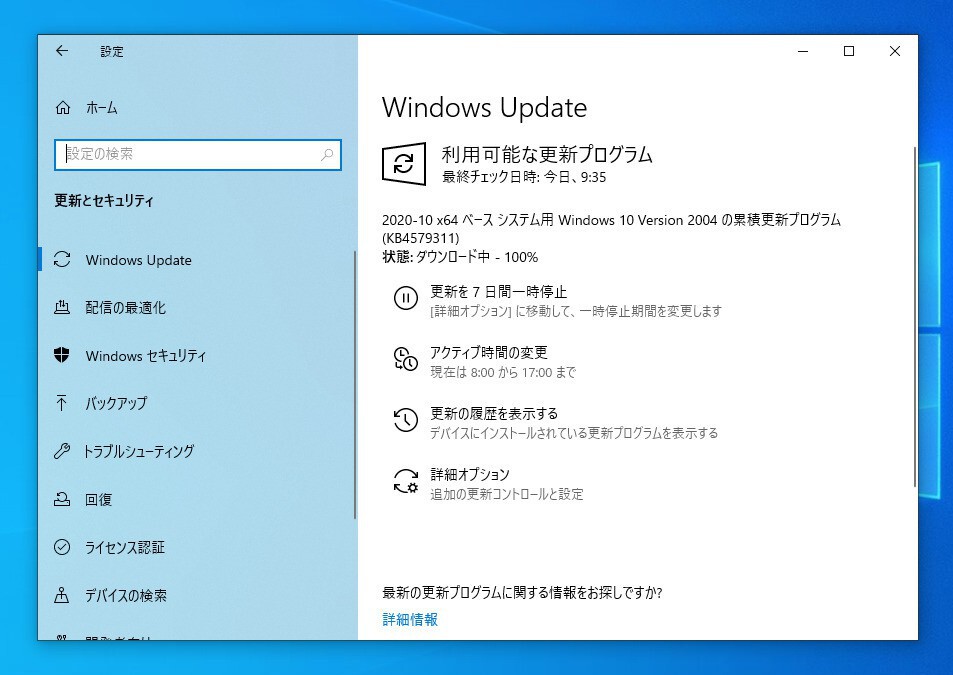

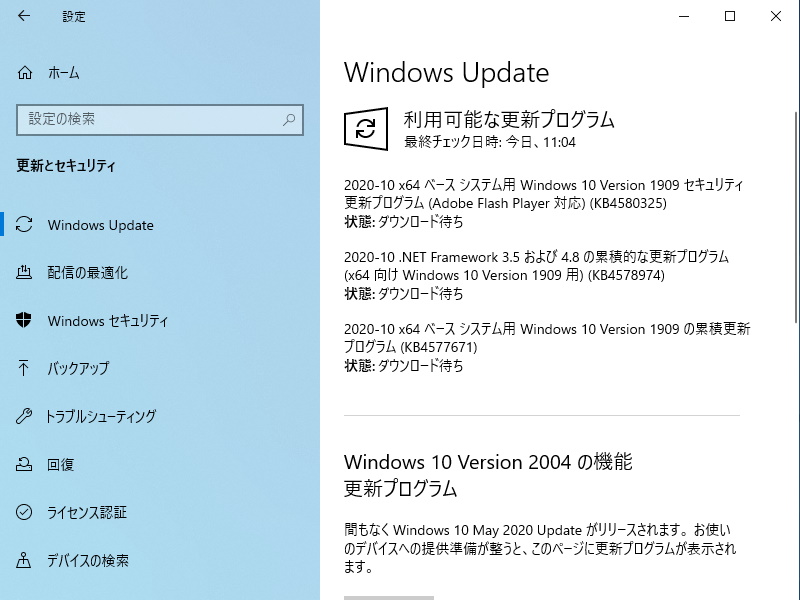

| Windows 10 v2004、v1909、v1903、v1809、v1803、v1709 | 緊急 | リモートでコードが実行される | Windows 10 v2004: 4579311 Windows 10 v1903 および Windows 10 v1909: 4577671 Windows 10 v1809: 4577668 Windows 10 v1803: 4580330 Windows 10 v1709: 4580328 |

| Windows Server 2019、Windows Server 2016、Server Core インストール (2019、2016、v2004、v1909、v1903) | 緊急 | リモートでコードが実行される | Windows Server 2019: 4577668 Windows Server 2016: 4580346 Windows Server v2004: 4579311 Windows Server v1903 および Windows Server v1909: 4577671 |

| Windows 8.1、Windows Server 2012 R2、Windows Server 2012 | 緊急 | リモートでコードが実行される | Windows 8.1 および Windows Server 2012 R2 マンスリー ロールアップ: 4580347 Windows 8.1 および Windows Server 2012 R2 セキュリティのみ: 4580358 Windows Server 2012 マンスリー ロールアップ: 4580382 Windows Server 2012 セキュリティのみ: 4580353 |

| Microsoft Office 関連のソフトウェア | 緊急 | リモートでコードが実行される | Microsoft Office 関連のソフトウェアに関連するサポート技術情報: 4462175、4484417、4484435、4484524、4486663, 4486671、4486674、4486678、4486679、4486682、4486688、4486689、4486692、4486695、4486700、4486701、4486703、4486707 |

| Microsoft SharePoint 関連のソフトウェア | 緊急 | リモートでコードが実行される | Microsoft SharePoint 関連のソフトウェアに関連するサポート技術情報: 4484531、4486676、4486677、4486687、4486694、4486708 |

| Microsoft Exchange Server | 重要 | 情報漏えい | Microsoft Exchange Server に関連するサポート技術情報: 4581424 |

| Microsoft Dynamics 365 関連のソフトウェア | 重要 | 特権の昇格 | Microsoft Dynamics 関連のソフトウェアに関連するサポート技術情報: 4578105、4578106 |

| Microsoft Visual Studio 関連のソフトウェア | 重要 | リモートでコードが実行される | Visual Studio 関連ソフトウェアのセキュリティ更新プログラムの詳細については、セキュリティ更新プログラム ガイドを参照してください。https://portal.msrc.microsoft.com/ja-jp |

| Microsoft .NET 関連のソフトウェア | 重要 | 情報漏えい | Microsoft .NET Framework に関連するサポート技術情報: 4578968、4578969、4578971、4578972、4578974、4579976、4579978、4579979、4580328、4580330、4580346、4580468、4580469 |

| Adobe Flash Player | 緊急 | リモートでコードが実行される | Adobe Flash Player に関連するサポート技術情報: 4580325 |

なお、セキュリティ更新プログラム ガイド API を活用して、自社に特化したカスタム レポートを作成することができます。API の活用方法を紹介する 6 つのビデオ (API の情報 (GitHub)、API へのアクセス、HTML ファイルの出力、Excel へのエクスポート、CVE リストの取得、KB リストの取得) を公開していますので、是非ご活用ください。

既存の脆弱性情報とセキュリティ アドバイザリの更新

- CVE-2020-1147 (.NET Framework, SharePoint Server, Visual Studio) を更新しました。

- CVE-2019-1181 (Remote Desktop Services) を更新しました。

- CVE-2019-1182 (Remote Desktop Services) を更新しました。

次回のセキュリティ更新プログラムのリリース

次回のセキュリティ更新プログラムのリリースは、11 月 11 日 (日本時間) を予定しているそうです。

コメント

今回の対応された脆弱性の中ではCVE-2020-16898とCVE-2020-16947が大きな問題となるようで、特に適用を強く勧めているようです。

87件のうち、特に危険なものは「CVE-2020-16898」だ。これは「Windows」のTCP/IPスタックに存在するリモートコード実行(RCE)の脆弱性と説明されている。この脆弱性を悪用することで攻撃者は、細工を施したICMPv6ルーター広告パケットをネットワーク接続経由でパッチ未適用のコンピューターに送信し、Windowsシステムを乗っ取ることが可能になる。

この脆弱性は10段階の深刻度スコアで9.8とされており、Microsoftはこの脆弱性が危険なものであり、武器化される恐れが十分あると考えている。

パッチの適用が推奨されているが、ICMPv6のRDNSSサポートを無効化するという回避策も存在している。このためシステム管理者は、今回のセキュリティアップデートに対する品質テストを実施し、OSのクラッシュが発生しないことを確認するまでの一時的な措置として、この回避策をとることもできる。

このほかに、「CVE-2020-16947」も注意しておくべき脆弱性だ。攻撃者はこの脆弱性を悪用し、「同脆弱性が存在しているバージョンの『Microsoft Outlook』で、細工が施されたファイルを開く」よう仕向けることで、RCEを引き起こせる可能性がある。

不具合情報

今のところなし?

ここの修正プログラムには不具合があったりするようなので個別に確認するようにしてください。

参考情報

2020年10月マイクロソフトセキュリティ更新プログラムに関する注意喚起

Microsoftが10月の月例パッチ公開、Office 2010/Office 2016 for Macはサポート終了

日本マイクロソフト株式会社は14日、10月の月例セキュリティ更新プログラム(修正パッチ)を公開した。マイクロソフトではユーザーに対して、できるだけ早期に修正パッチを適用するよう呼びかけている。

マイクロソフト、月例パッチで87件の脆弱性を修正

マイクロソフトは10月の月例パッチを公開し、さまざまな自社製品に存在する計87件の脆弱性を修正した。